黑客攻击和跟踪通信。

它是如何工作的?

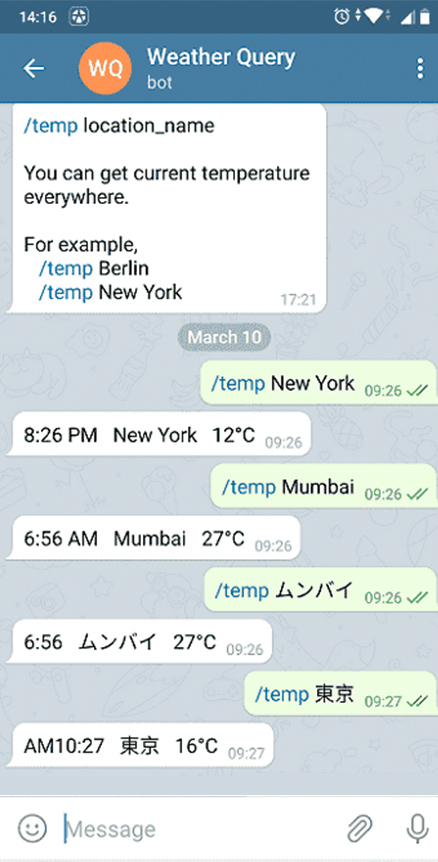

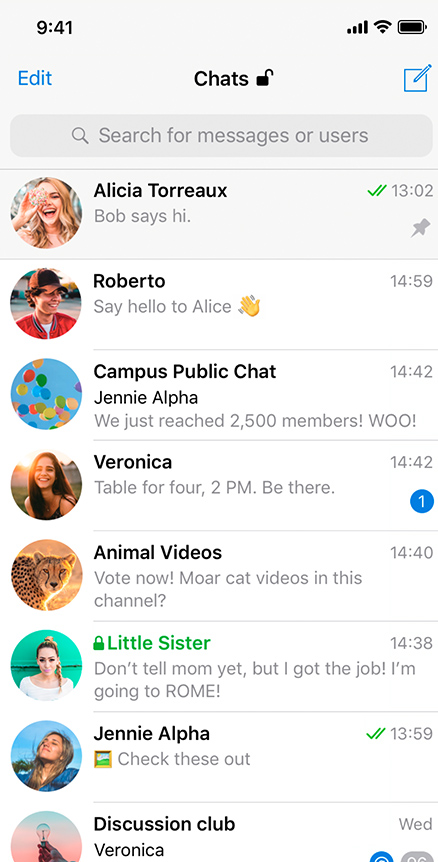

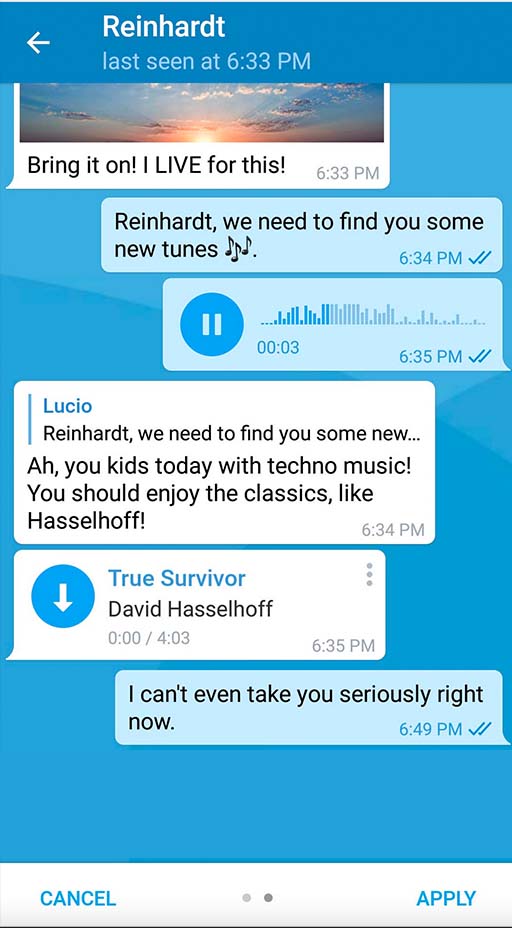

用户指定要入侵的账户详情并启动入侵程序后,应用程序将执行一系列操作,完成后 Tgtracker 将在虚拟设备上获得对目标账户的授权--使用虚拟设备可确保入侵的保密性和匿名性。首先,软件会将账户数据库部署到第三方界面 Tgtracker Dashboard 上。然后,应用程序会向用户发送黑客攻击完成的通知。用户登录账户后,软件将开始持续监控新活动,并根据通知设置通知用户。